Twitter Blue以外、SMSでの二段階認証ができなくなった。 おそらく、そこまでセキュアじゃないことと、通信料が発生するからだろうね。 まぁ、妥当な判断だと思う。

続きを読む「セキュリティ対策」カテゴリーアーカイブ

Windows Halloで1Passwordのロックを解除する

ボイスワープでひかり電話のバックアップ

急に会社の電話とネットが使えなくなった。 ONUでも壊れたか!?と思ったが、近くの電線を背の高い車が切断したらしく、会社近隣の電話もネットも全てダウンしていた。

続きを読むアカウントハックされました

ご無沙汰してます。

仕事と子育てに追われ、なかなか更新できなくて申し訳ないっす。

さて、久々の更新ですが、ネット上で使っていたアカウントがハッキングされてしまいました。

一応皆様も気をつけてほしいなって事で。

続きを読むStartSSLで無料のSSL証明書を取得してサーバーに適用する

【prompt】iPhoneやiPadでSSHでの認証鍵接続をする【iSSH】

前回、認証鍵接続の設定法を書いたけど、このままだとiPhoneやiPadで認証鍵接続ができない。

当然鍵を持ってないからね。

さすがにこれだと不便なので、認証鍵を読ませて接続させるように設定する。

関連記事

【鍵なしは】ssh接続を認証鍵方式にしてみた【シャットアウト】

続きを読む【鍵なしは】ssh接続を認証鍵方式にしてみた【シャットアウト】

VPSにログインする時、今まで頑なに認証鍵方式を導入せずにパスワードでログインしていたんだけど、やっぱりセキュリティ的にちょいと不安なので導入してみた。

キーが無ければログイン出来ないってのはやっぱり安心だよね。

※注意

下記設定を終了してから行なって下さい。

VPSセキュリティ設定

【さくら】VPSサーバーのパフォーマンスを向上させる。【DTI】

【セキュリティ】sshでのrootログインを禁止する【乗っ取り対策】

認証鍵方式とは

読んで字のごとく、サーバーにログインするための鍵が必要になるログイン方式。

キーを持っている端末じゃないと一切ログイン出来なくなる。

恐ろしいほどセキュリティが強固になるが、逆に言うと鍵をなくすとログイン出来なくなるので注意が必要。

認証鍵を作る

とりあえず鍵を作らないと始まらない。

認証鍵を作る。

Macの場合

ターミナルを起動する。

起動したら下記コマンドを入力。

$ ssh-keygen エンターキーするとどこに鍵を作るか聞かれるので、そのままエンターを返す。

Generating public/private rsa key pair.

Enter file in which to save the key (/Users/ユーザー名/.ssh/id_rsa): エンターキー

パスワードを聞かれるので、パスワードを返す。

Enter passphrase (empty for no passphrase): パスワードを入力

2度聞かれるので同じパスワードを返す。

これで鍵は作成された。

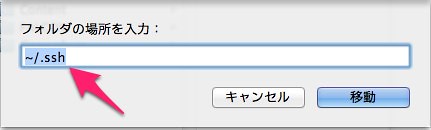

Finderを開いてCommand+Shift+Gを押し、フォルダの場所を入力:に

~/.ssh

と入力し、.sshフォルダに移動。

.sshフォルダは隠しフォルダのため、通常の設定だと見ることが出来ないのでこういう移動をする。

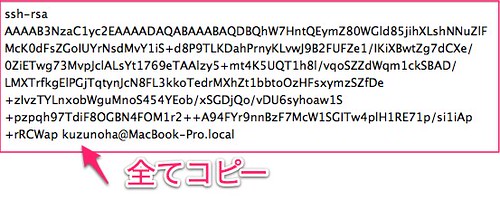

.sshフォルダを開いたら、フォルダ内のid_rsa.pub(公開鍵)をテキストエディタで開く。

中のテキストをコピーする。

Windows(TeraTerm)の場合

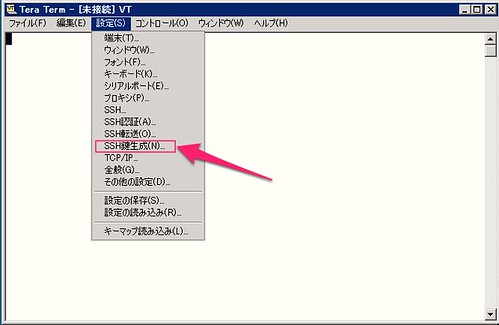

TeraTermを開き、設定→SSH鍵生成(N)…をクリック。

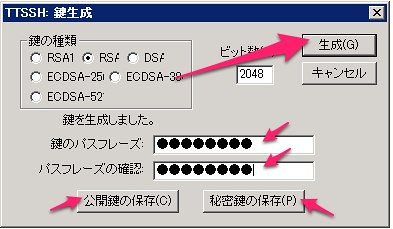

生成(G)をクリックし、鍵を作ったら鍵のパスフレーズ:とパスフレーズの確認:に同一のパスワードを入力し、公開鍵の保存、秘密鍵の保存をクリックして鍵を保存する。

鍵を保存する場所を聞かれるが、今回はドキュメント上に保存。

ドキュメントフォルダ内にあるid_rsa.pub(公開鍵)をテキストエディタで開き、中のテキストをコピーする。

VPSでの設定

公開鍵用ディレクトリの作成

ログインしてもrootにならず、まずディレクトリの作成。

[kuzunoha@ ~]$ mkdir .ssh エンターキー

ディレクトリ.sshが作成された。

公開鍵の作成

先ほど生成した公開鍵をVPSにコピーする。

[kuzunoha@ ~]$ vi ~/.ssh/authorized_keys エンターキー

まっさらなファイルが開くので、コピーした公開鍵のテキストをペーストする。

貼り付けたら:wqで保存。

必ず間違い無くコピーされているか確認すること!

間違っているとログイン出来ず、悲惨なことになる。

権限をrootに変更

【セキュリティ】sshでのrootログインを禁止する【乗っ取り対策】

での設定によりsshでのrootログインを禁止したので、スーパーユーザー(root)に権限を昇格させる。[kuzunoha(ユーザー名)@ ~]$ su エンターキー

rootバスワードを入力する。

[root@ kuzunoha]#

になればrootに変更された。

カレントディレクトリに移動。

[root@ kuzunoha]# cd エンターキー

カレントディレクトリに移動し、rootでログインした時と同じ

[root@ ~]#

になる。

パーミッションの変更

さっき作ったディレクトリと公開鍵のパーミッションを変更する。

[root@ ~]# chmod 700 /home/ユーザー名/.ssh/ エンターキー

[root@ ~]# chmod 600 /home/ユーザー名/.ssh/authorized_keys エンターキー

これでパーミッションは変更された。

sshdの編集

sshdを認証鍵に対応させる。

[root@ ~]# vim /etc/ssh/sshd_config エンターキー

42行目あたり

#PermitRootLogin no

#を削除し、

PermitRootLogin no

に変更。

47行目あたり

#RSAAuthentication yes

#を削除し、

RSAAuthentication yes

に変更。

48行目あたり

#PubkeyAuthentication yes

#を削除し、

PubkeyAuthentication yes

に変更。

49行目あたり

#AuthorizedKeysFile .ssh/authorized_keys

#を削除し、

AuthorizedKeysFile .ssh/authorized_keys

に変更。

64行目あたり

#PasswordAuthentication yes

#を削除してyesをnoに変更し

PasswordAuthentication no

に変更。

65行目あたり

#PermitEmptyPasswords no

#を削除し、

PermitEmptyPasswords no

に変更。

96行目あたり

#UsePAM no

#を削除し、

UsePAM no

に変更。

97行目あたり

UsePAM yes

に#をつけてコメントアウトし、

#UsePAM yes

に変更。

すべて変更したら:wqで保存。

sshdの再起動

変更を適用するため、sshdを再起動する。

[root@ ~]# service sshd restart エンターキー

エラーも出ず再起動すればVPSの設定は終了。

まだターミナルのセッションは閉じず維持しておく事!

ログインしてみよう

Macの場合

コンソールでログインする場合は、いつもどおりログインする。

$ ssh -p 10022 ユーザー名@IPアドレス エンターキー

Moshの場合、キーの場所をConfigに書き入れる必要がある。

$ vi ~/.ssh/config エンターキー

開いたら下記のようにIdentityFile ~/.ssh/id_rsaを書き足す。

Host vps

HostName VPSのIPアドレス又はドメイン名

User VPSログインユーザー名

Port 10022

IdentityFile ~/.ssh/id_rsa

パスフレーズを聞かれるので、キーを作った時のパスワードを入力してログインする。

うまくログインできたら成功。

出来なかったら再度見直す。

そのために設定終了後も修正できるよう、セッションを閉じていない。

Windowsの場合

TeraTermでログインする時に、パスフレーズは認証鍵を作った時のパスワードを入力し、RSA/DSA鍵を使うにチェックを付け、秘密鍵の場所を指定する。

ドキュメントフォルダに保存していれば、秘密鍵(k):ボタンを押せば一発で出てくると思う。

ログイン出来れば成功。

短いパスワードの人はやっておいたほうがいい

VPSは常日頃から攻撃されているので、しょぼいパスワードにしているとクラックされる。

そんなことをされたら個人情報をたっぷり抜き取られるので、パスワードを長くするか、認証鍵方式でのログインをおすすめする。

でも、鍵は無くさないようにSDカードにでも保存して大事な物入れにでも入れておこう。

秘密鍵を別のMacでも使う場合は、認証鍵id_rsaを別のMacの~/.ssh/にコピーした後、

$ chmod 600 ~/.ssh/id_rsa エンターキー

を行なってパーミッションの変更するのを忘れずに。

しないとログイン出来ない。

stunnelに正規のSSL証明書を適用する

せっかく正規のSSL証明書をゲットしたので、imotenの送信メールをSSL化してくれているソフトStunnelにも適用してみよう!

という記事。

ま、別に正規のSSL証明書にしても対して意味は無いんだけどw

実用性は特になく、自己満足の世界なので別にしなくても構いません。

※注意

この設定はブログ主はさくらインターネットのVPS![]() (CentOS6)での環境で行なっています。

(CentOS6)での環境で行なっています。

【iPhone】imotenの送信メールをSSL化する【docomoメール】

権限をrootに変更

【セキュリティ】sshでのrootログインを禁止する【乗っ取り対策】

での設定によりsshでのrootログインを禁止したので、スーパーユーザー(root)に権限を昇格させる。[kuzunoha(ユーザー名)@ ~]$ su エンターキー

rootバスワードを入力する。

[root@ kuzunoha]#

になればrootに変更された。

カレントディレクトリに移動。

[root@ kuzunoha]# cd エンターキー

カレントディレクトリに移動し、rootでログインした時と同じ

[root@ ~]#

になる。

ルート証明書と中間証明書の結合

Stunnelにルート証明書と中間証明書を認識させるため、一つにまとめる。

証明書を保存しているディレクトリに移動。

[root@ ~]# cd /etc/pki/tls/certs/ エンターキー

ディレクトリcertsへ移動した。

証明書の結合

中間証明書sub.class1.server.ca.pem ルート証明書ca.pemを結合した証明書stunnel.pemを作成する。

[root@ certs]# cat sub.class1.server.ca.pem ca.pem > stunnel.pem エンターキー

stunnel.pemが作成された。

stunnelに証明書を適用

stunnelに正規の証明書を適用する。

[root@ ~]# vi /etc/stunnel/stunnel.conf エンターキー

以下2行を一番上に挿入。

CAfile=/etc/pki/tls/certs/stunnel.pem

key=/etc/pki/tls/certs/server.key

以下を書き換え。

cert=/etc/pki/tls/certs/startssl.crt

:wqで保存。

stunnelを再起動する。

[root@ ~]# /etc/init.d/stunnel start エンターキー

[OK]が出れば成功。

iPhoneでの設定

設定→メール/連絡先/カレンダー→imotenのアカウント→送信メールサーバーのSMTPをタップ。

送信メールサーバーのホスト名をマイドメインに変更。

送信テストし、届けば成功。

あまり意味は無いけどね

メール送信の時にいちいちWarningが出るわけじゃないので、変えても変えなくても使い勝手は変わらない。

完全に自己満足の世界だけど、どうしても正規のSSL証明書を使いたい!という方はどうぞ。

VPSに無料の認証済みSSL証明書をインストールする

難産!!圧倒的難産!!

自分の知識不足のせいでひどい目にあったものの、なんとかSSL証明書をインストールできた。

非常に快適だわ。

いちいち注意書き出てこないのが良すぎ。

しかも、Textasticのような公的証明書しかWebDAVに接続できないアプリも接続できた。

超絶快適です。

※注意!

ブログ主はさくらインターネットのVPS![]() (CentOS6)での環境で行なっています。

(CentOS6)での環境で行なっています。

今回の設定は下記の設定を終了したものとして書いています。

【さくら】VPSサーバーのパフォーマンスを向上させる。【DTI】

【セキュリティ】さくらVPSにファイアウォールを適用する。【iptables】

【セキュリティ】sshでのrootログインを禁止する【乗っ取り対策】

【オレオレ証明書】自作WebDAVサーバーにWindows7で接続する【Windows7】

StartSSLにアクセス

まず、無料でSSL証明書を発行してくれるありがたいサイト、StartSSLにアクセスし、StartSSL Freeをクリックする。

Certificate Control Panel.をクリック。

Sign-upをクリック。

個人情報の入力

個人情報を入力。

すべてローマ字で入力すること。

First, Last Name:名前 苗字

Complete Home Address(Street, House, Number):市町村や区、町村、番地の順

Zip, Locality/Place:郵便番号

Country:国

State/Region **:都道府県

Phone:電話番号

書き方が外国仕様。

例)0123−45−6789だと、+81−123−45−6789になる。

Email *:適当なメールアドレス。自分のメールサーバーでなくて良い。

すると登録したメールにStartSSLからコードが書いたメールが届くので、それを貼り付ける。

貼りつけたらcontinue。

StartSSLとメールでやり取り

6時間以内にメールするよ!みたいなメッセージが出てくるので、しばらく待つとメールが届く。

This electronic mail message was created by StartCom’s Administration Personnel

Thank you for registering with StartSSL! It seems that you provided us the address details of an organization. However our terms and conditions require from our subscribers to disclose the correct and complete address of residence. Please reply to this message and send us your personal details including correct phone number!

※葛葉訳

ヘイ!Youの個人情報がマジもんなのかこのメールにさっき送った個人情報を返信して証明してみてくれ!

ってことなので、個人情報を入力した時に入力したすべての情報を入力して返信する。

文章は多少違うのが届くかもしれないが、内容は同じ。

不安ならGoogle翻訳でも使ってくれればわかると思う。

自分の場合は、Hallo, XXX XXXX.(担当者)

My address is

katsushikaku kameari 1-1-1

125,0061

japan

tokyo

+81-3-1234-5678

Regards,

Kyoji Kuzunoha

すると、ブログ主の場合は、

Hello,

Is this your home address?!

と疑いのメールが届いたので、

Hello,Yes.It’s my home address.

と返したら信じてくれた。

すると、

Your request for an account at StartSSL™ (www.startssl.com) has been approved and is available during the next 24 hours at the following location:

https://www.startssl.com/?app=12&action=release&id=400399&auth=xxxxxxx

The verification code in order to continue the process is xxxxxxxx

Thank you!

とメールが届くので、長いURLをクリックする。

StartSSLへのログイン用SSL証明書の作成

StartSSLにログインするための証明書を作る。

この時に作成した証明書がインストールされているマシンでしかStartSSLにログイン出来ないので気をつける事!

暗号化セキュリティレベルはデフォルトの高でよい。

気になるなら最高にしたらいいと思う。

ブログ主は高で設定しているので、変えて繋がらない!とか言われても知りません。

installをクリックすると、そのマシンにログイン用SSL証明書がインストールされる。

Finichをクリックして終了。

Validations Wizardでの設定

今度はAuthenticateをクリック。

Validations Wizardをクリック。

Domain Name Validationを選択してcontinueをクリック。

取得したドメイン名を入力。

ここで前作ったメールサーバーが必要になる。

メールアドレスが4択だが、決められたものになっているので、前回作ったアカウント、hostmaster@マイドメインを選択してcontinue。

すると、hostmaster@〜にメールが届く。

This mail is intended for the person who requested verification of domain control at StartSSL™ (http://www.startssl.com).

Your verification code is XXXXXXXXXXX

Copy and paste this code now into the form at your open browser window.

Thank you!

アクティベーションコードが書いてあるので、貼り付けてcontinueをクリックすると、ドメインが認証されるのでFinishをクリック。

server.keyの確認

ここでいきなりVPS。

権限をrootに変更

【セキュリティ】sshでのrootログインを禁止する【乗っ取り対策】

での設定によりsshでのrootログインを禁止したので、スーパーユーザー(root)に権限を昇格させる。[kuzunoha(ユーザー名)@ ~]$ su エンターキー

rootバスワードを入力する。

[root@ kuzunoha]#

になればrootに変更された。

カレントディレクトリに移動。

[root@ kuzunoha]# cd エンターキー

カレントディレクトリに移動し、rootでログインした時と同じ

[root@ ~]#

になる。

server.csrを開く

WebDAVを設定した時に作った秘密鍵server.csrを開く。

[root@ ~]# vim /etc/pki/tls/certs/server.csr エンターキー

すると、

—–BEGIN RSA PRIVATE KEY—–

N1gir26eVoRgdIfAlNYPSXx1YTWexVga8cD+IdEcN3hjDziVsa4jIFg3eFD3Bgwz

vST7W/gc870X63+Ec2WDSseBK23bY2xDUl6nOEXTx78uwVfMYoMZOXVq99ow6eSq

cKbqJNJ+XqWBJRiNQ6ba2P7MSAgZllNhTtfCp2QZaf6yc/5TahOC3vmcw7wVQaTM

nw1qehBsk+6x8cIeBkRRO03RWgzw0ETLLdEEbD6uU7jcvImWR8AgfsOphxCzAcJa

QOtaXxkAqQ7AopuJKF0EYWB7bdBTsSwr6VDHEc0W0UnQzkrplaJ9cjEHPdLDqC9E

〜

—–END RSA PRIVATE KEY—–

—–BEGIN RSA PRIVATE KEY—–

から

—–END RSA PRIVATE KEY—–

までをすべてコピーし、メモ帳にでも貼り付けておこう。

とりあえずVPSはここまで。

またStartSSLに戻る。

Certificates Wizardでの設定

Certificates Wizardをクリックする。

Web Server SSL/TLS Certificateを選択。

Skipをクリック。

VPSで確認したserver.csrのコードを貼り付けてcontinueをクリック。

多分マイドメインが選択されていると思うが、確認してcontinueをクリック。

サブドメインの入力。

なんでも良い。

ブログ主はwwwを指定した。

StartSSLはmydomain.comの他に、xxx.mydomain.comのxxxの部分(サブドメイン)までSSL化してくれる。

一つしか指定できないが、なにか指定しなければならないのでwwwとでも入力しておこう。

continueをクリック。

ToolBoxでの設定

しばらくメール待っとけっていう英文が出てくるので、しばし待つと下記のようなメールが届く。

This mail concerns the digital certificate you requested from the StartCom Certification Authority (http://www.startssl.com). Your certificate with serial number 1111111 has been signed and is available at the Control Panel:

https://www.startssl.com/?app=12

Please login to your account and select from the Tool Box tab the section Retrieve Certificate. The pending certificate is marked with a green colored label.

Thank you!

届いたらツールボックスを開く。

Retrieve Certificateをクリック。

www.マイドメイン(Server – Class 1 – 〜)

を選択してcontinue

ここに書いてあるコードが認証済みSSL証明書になる。

これをすべてコピーし、メモ帳に貼り付け。

startssl.crtと言う名前で保存する。

認証済み証明書をVPSにアップロード

ここからまたVPS。

startssl.crtをVPSにアップロードし、ディレクトリ/etc/pki/tls/certs/に移動する。

WebDAVに入れてもいいし、Cyberduckを使うなりしてアップロード。

startssl.crtがあるディレクトリで

[root@ ~]# cp startssl.crt /etc/pki/tls/certs/ エンターキー

certsディレクトリにコピーされた。

中間証明書とルート証明書をダウンロード

SSL証明書があるディレクトリへ移動。

[root@ ~]# cd /etc/pki/tls/certs/ エンターキー

ディレクトリcertsへ移動した。

中間証明書とルート証明書をダウンロードする。

[root@ certs~]# wget https://www.startssl.com/certs/ca.pem エンターキー

[root@ certs~]# wget https://www.startssl.com/certs/sub.class1.server.ca.pem エンターキー

ルート証明書ca.pem、中間証明書sub.class1.server.ca.pemがダウンロードされた。

アクセス権の変更

証明書のアクセス権を変更する。

[root@ certs~]# chmod 400 startssl.crt エンターキー

[root@ certs~]# chmod 400 ca.pem エンターキー

[root@ certs~]# chmod 400 sub.class1.server.ca.pem エンターキー

証明書用にアクセス権が変更された。

Apacheのssl.confの書き換え

最後にApacheにSSL証明書を認識させる。

[root@ ~]# vim /etc/httpd/conf.d/ssl.conf エンターキー

105行目

SSLCertificateFile /etc/pki/tls/certs/server.pem

を

105 SSLCertificateFile /etc/pki/tls/certs/startssl.crt

に書き換え。

121行目

#SSLCertificateChainFile /etc/pki/tls/certs/server-chain.crt

を

SSLCertificateChainFile /etc/pki/tls/certs/sub.class1.server.ca.pem

に書き換え。

#も消すこと。

127行目

#SSLCACertificateFile /etc/pki/tls/certs/ca-bundle.crt

を

SSLCACertificateFile /etc/pki/tls/certs/ca.pem

に書き換え。

#も消す。

:wqで終了。

変更を反映させるため、Apacheを再起動する。

[root@ ~]# service httpd restart エンターキー

きちんと起動すれば認証済み証明書のインストールは完了。

アクセスしてみよう

いつも出る鬱陶しいエラーが出なければ見事に適用されてる。

オレオレ証明書に対応していないアプリでも見事に認識するので、死蔵してたアプリでも試してみよう。

何かミスがあったらコメント下さい。

DTIのVPSにiptables(ファイアウォール)を適用する

DTIのVPS![]() にimotenを設定してdocomoメールが送受信出来るようになったのはいいが、そのまま放置しておくと悪意のあるユーザーに乗っ取られる可能性もある。

にimotenを設定してdocomoメールが送受信出来るようになったのはいいが、そのまま放置しておくと悪意のあるユーザーに乗っ取られる可能性もある。

可能性を減らすためにもファイアウォールくらいは設定しておこう。

セキュリティを高く保ち、乗っ取りを防ぐのはVPSユーザーの大切な義務。

必ず適用してセキュリティを高く保つ努力をしよう。

※注意

下記設定のどちらかを終了したものとして書いています。

【Gmail】CentOS5.x(32bit)でimotenを設定して@docomo.ne.jpメールを使う【主にDTI編】

【imoten】SIMフリーiPhoneで、iモードメール@docomo.ne.jpを使ってみた。設定編【yahoo!版】

iptables(ファイアウォール)のインストール

VPSにiptablesにiptablesをインストールする。

[root@ ~]# yum -y install iptables エンターキー

これでiptablesがインストールされた。

iptablesの編集

[root@ ~]# vi /etc/sysconfig/iptables エンターキー

何も書いていないまっさらなファイルが開くので、下記をコピペする。

—ここから—

*filter

:INPUT ACCEPT [0:0]

:FORWARD ACCEPT [0:0]

:OUTPUT ACCEPT [0:0]

:FIREWALL – [0:0]

-A INPUT -j FIREWALL

-A FORWARD -j FIREWALL

-A FIREWALL -i lo -j ACCEPT

-A FIREWALL -s 10.0.0.0/8 -j DROP

-A FIREWALL -s 172.16.0.0/12 -j DROP

-A FIREWALL -s 192.168.0.0/16 -j DROP

-A FIREWALL -d 255.255.255.255 -j DROP

-A FIREWALL -d 224.0.0.1 -j DROP

-A FIREWALL -p icmp –icmp-type echo-request -m limit –limit 1/s –limit-burst 4 -j ACCEPT

-A FIREWALL -p udp –sport 53 -j ACCEPT

-A FIREWALL -p icmp –icmp-type any -j ACCEPT

-A FIREWALL -p 50 -j ACCEPT

-A FIREWALL -p 51 -j ACCEPT

-A FIREWALL -p udp –dport 5353 -d 224.0.0.251 -j ACCEPT

-A FIREWALL -p udp -m udp –dport 631 -j ACCEPT

-A FIREWALL -p tcp -m tcp –dport 631 -j ACCEPT

-A FIREWALL -m state –state ESTABLISHED,RELATED -j ACCEPT

# imoten 587, SSH 3843

-A FIREWALL -m state –state NEW -m tcp -p tcp –dport 587 -j ACCEPT

-A FIREWALL -m state –state NEW -m tcp -p tcp –dport 3843 -j ACCEPT

-A FIREWALL -j REJECT –reject-with icmp-host-prohibited

COMMIT

—ここまで—

-A FIREWALL -m state –state NEW -m tcp -p tcp –dport 3843 -j ACCEPT

ここの部分はリモートログインをするためのポートを指定している。

TeraTermでログインする時のポートと言うところに記入する数字。

SSHのポートはDTIでの初期設定の3843にしてあるが、別の番号にしているのならその番号を記入すること。

ここを間違うと遠隔ログインができなくなって泣きを見る。

-A FIREWALL -m state –state NEW -m tcp -p tcp –dport 587 -j ACCEPTここの部分はメールのやり取りに使うポートを指定している。

メールは587のポートを介して使っているが、送信メールをSSL化している場合は465に変えよう。

コピペをするときに注意したいのは、コードに無駄なスペースがあってはならない。

COMMIT以降には改行もあってはならない。

これだけは注意すること!

無駄なスペースや改行があるとエラーが出て起動しない。

iptablesの再起動

[root@ ~]# /etc/rc.d/init.d/iptables start エンターキー

でiptablesをリスタートする。

iptables: ファイアウォールルールを適用中: [ OK ]

と出れば成功。

もし失敗したら、iptablesのなかに無駄なスペースがないか探し、再起動する。

[root@ ~]# /etc/rc.d/init.d/iptables restart エンターキー

iptables: ファイアウォールルールを消去中: [ OK ]

iptables: チェインをポリシー ACCEPT へ設定中filter [ OK ]

iptables: モジュールを取り外し中: [ OK ]

iptables: ファイアウォールルールを適用中: [ OK ]

と出力されれば成功。

[root@ ~]# iptables -L エンターキー

を行い、ずらっと文字列が出てくれば起動している。

実は結構攻撃されているVPS

借りたままだとなんのセキュリティ設定もされていない。

乗っ取られるとスパムメールをビシバシ送られたりするので気をつけよう。