ファイアウォールも設定し、VPSサーバーもなかなか堅牢になってきた。

ただし、自分が遠隔でログイン出来るということは、パスワードさえわかれば誰でもログイン出来てしまうということなんだよね。

しかも、rootを開放していれば、ユーザー名がrootとわかっているんだから、パスワードさえ解析すればログインで来てしまう。

これはあまりいい状態とは言えない。

なので、別ユーザーを作り、そのユーザーでログインしてからrootになるように変更する。

そうすると、ユーザー名もわからないとログイン出来ないし、そのユーザー名がルートになれるかどうかもわからないから、ハッキングする側にとってはかなりハッキングがしにくくなる。

※注意 今回の設定は下記の記事の設定を終了したものとして書いています。

【さくら】VPSサーバーのパフォーマンスを向上させる。【DTI】

【Gmail】CentOS6.x(64bit)でimotenを設定して@docomo.ne.jpメールを使う【主にさくらインターネット編】

【iPhone】imotenの送信メールをSSL化する【docomoメール】

【オレオレ証明書】自作WebDAVサーバーにWindows7で接続する【Windows7】

【WebDAV】VPSをミュージックストリーミングサーバーにする【Subsonic】

【MyCloud】さくらVPSをAirVideoサーバーにする【ストリーミング】

【セキュリティ】さくらVPSにファイアウォールを適用する。【iptables】

ユーザーの作成とパスワードの設定

まず、ログインユーザーを作成する。

[root@ ~]# useradd nao(作成するユーザー名)これでユーザー kuzunoha が作成された。

作りたいユーザー名で作成しよう。 新しく作ったユーザーにパスワードを設定する。

[root@ ~]# passwd nao(パスワードを設定するユーザー名) ユーザー kuzunoha のパスワードを変更。

新しいパスワード: と出てくるので、パスワードを入力。

なるべく長いものが望ましい。 新しいパスワードを再入力してください: と出てくるので、もう1度入力する。 passwd: 全ての認証トークンが正しく更新できました。 と出れば正しく設定された。

ユーザーがrootになれるように設定する

ユーザーをwheelグループに追加

新しく作ったユーザーをwheelグループに追加し、root権限を取得できるようにする。

[root@ ~]# usermod -G wheel nao(wheelグループに追加するユーザー名)ユーザーnaoはwheelグループに追加された。

rootになれるグループをwheelのみに設定

su(スーパーユーザー)の設定を変更する。

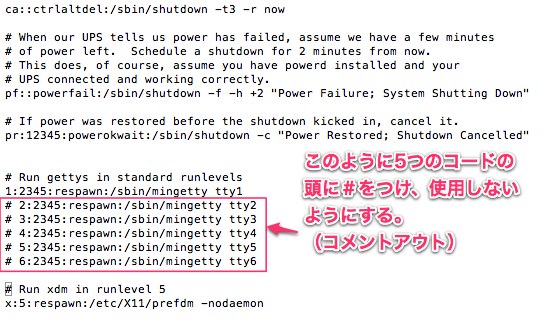

[root@ ~]# visudoテキストが開くが、126行目(下から14行目)の

# %wheel ALL=(ALL) ALLの#を消し、

%wheel ALL=(ALL) ALLにし、:wqで保存する。

wheelグループのみをスーパーユーザー(root)になれるよう設定

[root@ ~]# vi /etc/pam.d/su開いたテキストの、

#auth include system-authの#を消し、

auth include system-authにする。

#%PAM-1.0

auth sufficient pam_rootok.so

# Uncomment the following line to implicitly trust users in the "wheel" group.

#auth sufficient pam_wheel.so trust use_uid

# Uncomment the following line to require a user to be in the "wheel" group.

auth required pam_wheel.so use_uid

#auth include system-auth ←ここの#を消す

account sufficient pam_succeed_if.so uid = 0 use_uid quiet

account include system-auth

password include system-auth

session include system-auth

session optional pam_xauth.so:wqで終了。

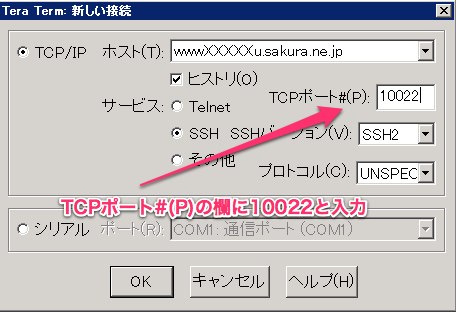

新しく作ったユーザーでログインしてみよう

実際作ったユーザーでログインする。 rootではなく、ユーザー名でログインし、ログイン出来るか確認しよう。

ログイン出来れば

[nao(ユーザー名)@ ~]$ と、別アカウントでログインされる。

スーパーユーザー(root)になってみよう

一般ユーザーをrootへ昇格させる。

[nao@ ~]$ surootのパスワードが求められるので、rootのパスワードを入力。

[root@ nao]#これでrootになった。

rootログインの停止

一般ユーザーからログイン→root化が確認できた所で、sshでのrootログインを停止する。 sshdの設定ファイルを編集する。

[root@ ~]# vi /etc/ssh/sshd_config42行目にある、

PermitRootLogin yesを

PermitRootLogin noに変更する。

sshdを再起動する

変更を適用するため、再起動する。

[root@ ~]# service sshd restart

sshd を停止中: [ OK ]

sshd を起動中: [ OK ]

これで変更は適用された。

sshからrootでログインしてみよう

パスワードが求められ、あれっ?って思うが、何度入力してもログインできないはずだ。

これで設定は完了。 これからは、一般ユーザーでログイン後、root化するように変更された。

rootになるにはログインするたびにsuをしなければならないが、セキュリティアップのため我慢。

インターネット上にあるサーバーであることを忘れずに

VPSは非常に自由で便利である反面、常に誰かに狙われているということも忘れずに。

機密データなどは絶対にローカルに保存し、インターネットに上げてはならない。 便利さは危険さを伴う。

面倒でも大事なデータは手元に保存すること。